Управление системой

Безопасность необходимо обеспечивать не только при установке и настройке системы, о ней следует помнить и при выполнении ежедневных операций. Возможно, наилучшим образом это сможет делать администратор, внимательно следящий за своими системами. Имея это в виду, следует упомянуть о некоторых действиях, которые можно выполнять в системе Windows 2000 для повышения вероятности обнаружения администратором потенциальных проблем, связанных с безопасностью.

Команда secedit

Windows 2000 содержит утилиту secedit.exe, которая используется для управления политикой безопасности при большом количестве систем. Secedit предоставляет следующие возможности.

- Анализ. Политика рассматриваемой системы анализируется и сопоставляется с предоставленной политикой.

- Конфигурация. Политика рассматриваемой системы изменяется для соответствия предоставленной политике.

- Утверждение. Файл конфигурации безопасности может быть утвержден.

- Обновление. Политика заново применяется к системе.

- Экспорт. Сохраненный шаблон из базы данных безопасности системы экспортируется в виду файла шаблона безопасности.

В следующих разделах будет рассмотрено, как эти возможности используются для управления безопасностью систем Windows 2000.

Анализ

С помощью secedit можно сопоставлять имеющуюся политику в системе с Windows 2000 c политикой, соответствующей данной системе. Для этого нужно ввести в командной строке следующую команду:

Secedit /analyze [/DB имя файла базы данных] [/CFG имя файла конфигурации] [/log имя файла журнала] [/verbose] [/quiet]

В команде можно указывать следующие параметры:

- /DB имя файла базы данных. Указывает путь к файлу базы данных, который содержит сохраненную конфигурацию для анализа. Если имя файла указывает на новый файл, также необходимо использовать параметр /CFG.

- /CFG имя файла конфигурации. Указывает путь к шаблону безопасности, который будет импортирован в базу данных. При отсутствии этого параметра будет использоваться конфигурация, сохраненная в базе данных.

- /log имя файла журнала. Указывает путь к файлу журнала, который будет создан в результате выполнения команды.

Файл журнала содержит всю информацию, полученную в ходе анализа. - /verbose. Этот параметр обеспечивает отображение детальной информации при выполнении команды.

- /quiet. Отключает вывод данных на экран в процессе выполнения.

После выполнения команды файл журнала можно проанализировать для определения того, соответствует ли система политике организации.

Конфигурация

Secedit также позволяет конфигурировать систему. Синтаксис команды для выполнения этой операции выглядит следующим образом.

В команде можно указывать следующие параметры:

- /DB имя файла базы данных. Указывает путь к базе данных, содержащей необходимый для использования шаблон.

- /CFG имя файла конфигурации. Указывает путь к шаблону безопасности, который можно импортировать в базу данных и затем установить в системе.

- /overwrite. Указывает необходимость перезаписи политики в шаблоне безопасности, определенном командой /CFG, поверх политики в базе данных.

- /areas. Указывает области безопасности шаблона, которые следует применить к системе. Этими областями являются: Securitypolicy, Group_mgmt, User_rights, Regkeys, Filestore, Services. Если ни одна область не указана, то по умолчанию используются все области.

- /log имя файла журнала. Указывает путь к файлу журнала, который будет создан в результате выполнения команды.

- /verbose. Сообщает команде secedit о том, что необходимо отображать детальные сведения во время выполнения.

- /quiet. Отключает вывод данных на экран в процессе выполнения.

Данная команда может использоваться для принудительного применения конкретной конфигурации безопасности в системе.

Утверждение

Secedit может использоваться для утверждения файла конфигурации. При этом происходит проверка корректности синтаксиса файла. Для выполнения этой операции необходимо выполнить следующую команду:

Secedit /validate имя_файла

Обновление

Опция обновления команды secedit представляет собой механизм обновления политики безопасности организации. Эта команда заново применяет политику безопасности к локальному компьютеру.

Синтаксис этой команды таков:

Secedit: /refreshpolicy [machine_policy или user_policy] [/enforce]

Здесь могут использоваться следующие параметры:

- Machine_policy. Указывает, что необходимо обновить политику безопасности для локального компьютера.

- User_policy. Указывает, что необходимо обновить параметры безопасности локального пользователя, который в данный момент находится в системе.

- /enforce. Указывает, что политика должна быть обновлена, даже если в нее не внесено никаких изменений.

Эта команда обеспечивает тот факт, что в системе действует нужная политика безопасности.

Экспорт

Secedit применяется также для экспорта конфигурации из базы данных безопасности в шаблон безопасности, что позволяет использовать шаблон безопасности на других компьютерах. Соответствующая команда имеет вид:

Secedit /export [/MergedPolicy] [/DB имя файла базы данных] [/CFG имя файла конфигурации] [/areas area1 area2:] [/log имя файла журнала] [/verbose] [/quiet].

В данной команде могут использоваться следующие параметры:

- MergedPolicy. Указывает, что secedit должна экспортировать как доменную, так и локальную политику.

- /DB имя файла базы данных. Указывает путь к базе данных, содержащей конфигурацию, которую необходимо экспортировать.

- /CFG имя файла конфигурации. Указывает путь сохранения шаблона безопасности.

- /areas. Указывает области безопасности шаблона, которые должны быть применены к системе. Этими областями являются: Securitypolicy, Group_mgmt, User_rights, Regkeys, Filestore, Services. Если ни одна область не указана, то по умолчанию используются все области.

- /log имя файла журнала. Указывает путь к файлу журнала, который будет создан в результате выполнения команды.

- /verbose. Сообщает команде secedit о том, что необходимо отображать детальные сведения во время выполнения.

- /quiet. Отключает вывод данных на экран в процессе выполнения.

Результаты выполнения этой команды можно сравнить с результатами выполнения других команд, чтобы обеспечить действие одной и той же политики по всему домену.

Вопрос к эксперту

Вопрос. Можно ли использовать secedit для управления большим числом систем?

Ответ. Конечно. Ее можно использовать для разработки корректной конфигурации системными администраторами на тестовой системе. Эту конфигурацию затем можно экспортировать и использовать для утверждения конфигурации для каждой рабочей станции и сервера. Secedit используется во время выполнения сценариев загрузки для проверки текущей конфигурации и для ее обновления в случае внесения локальным администратором или пользователем каких-либо изменений.

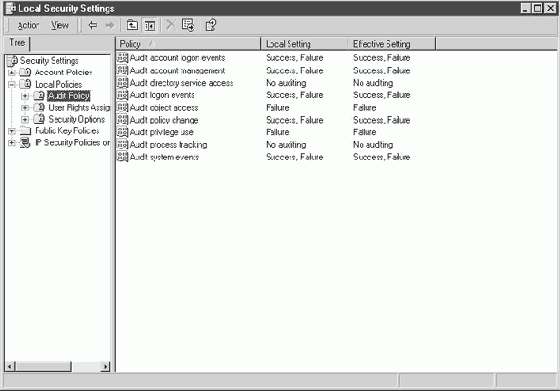

Аудит системы

Все системы Windows 2000 должны подвергаться аудиту. Политика аудита в системе настраивается в утилите Local Security Settings (Локальные параметры безопасности) (см. рис. 15.14). Выберите событие, аудит которого следует производить, и дважды щелкните на нем, чтобы отобразить окно конфигурации.

Политика аудита должна настраиваться в соответствии с политикой безопасности организации. Как правило, рекомендуется фиксировать следующие события:

- аудит событий входа через учетные записи, успех или неудача;

- аудит управления учетными записями, успех или неудача;

- аудит событий входа, успех или неудача;

- аудит доступа к объектам, неудача;

- аудит изменения политики, успех или неудача;

- аудит использования привилегий, неудача;

- аудит системных событий, успех или неудача.

увеличить изображение

Рис. 15.14. Настройка политики аудита в системе Windows 2000

Внимание!

При аудите доступа к объектам может генерироваться достаточно большое число записей журнала, даже если включена только опция записи неудачных событий. Тщательно отслеживайте новую систему и убедитесь, что по этой причине не происходит переполнение файлов журналов.

Файлы журнала

Записи журнала аудита в системе Windows 2000 создаются в журнале событий безопасности, который расположен в папке \%systemroot%\system32\ config. Разрешения журнала событий безопасности предоставляют доступ только администраторам. Администраторы должны регулярно проверять файлы журналов.

Так как записи файлов журналов являются самым лучшим средством выявления неполадок в системе или несанкционированных действий пользователей, то, если администраторы не будут просматривать файлы журналов, смысл фиксирования информации сведется к нулю (см. раздел "Поиск подозрительных признаков", в котором рассказывается о признаках подозрительной активности).

Если регулярно производится резервное копирование системы, файлы журнала также должны резервироваться. Если журналы событий нужно сохранять на более длительные периоды времени, рекомендуется периодически перемещать файлы журналов с системы. Файлы можно сохранять в виде текстовых файлов или файлов с разделителями-запятыми посредством команды Save As (Сохранить как) в меню Aсtion (Действие) в программе Event Viewer (Просмотр событий).

Поиск подозрительных признаков

Существует несколько признаков того, что в системе Windows 2000 что-то идет не так, как нужно, и что кто-то пытается выполнить запрещенные действия.

Попытки атак с использованием "грубой силы"

Если кто-либо пытается угадать пароли учетных записей (вручную или с привлечением автоматизированной программы), в журнал событий будут занесены записи, отображающие неудачные попытки входа в систему. Кроме того, если система настроена на блокировку учетных записей после определенного числа попыток входа, будет присутствовать набор заблокированных учетных записей. Сообщения о неудачных попытках входа в журнале событий безопасности содержат имя рабочей станции, с которой осуществлялась каждая попытка. С этой рабочей станции и следует начать выяснение причины неудачных попыток входа в систему. Метод выяснения зависит от источника попыток. Если источник внутренний, следует найти сотрудника, работающего за данной рабочей станцией, и поговорить с ним. Если источник внешний, следует заблокировать на межсетевом экране доступ с IP-адреса источника.

Ошибки доступа

Ошибки доступа могут означать, что доступ к секретным файлам пытается получить авторизованный пользователь.

Единичные ошибки считаются в порядке вещей. Однако если обнаружится пользователь, совершивший неудачные попытки входа в большое число файлов или каталогов, то у вас появятся все основания для выяснения причин неудачных попыток.

Примечание

Информация в журнале событий безопасности содержит перечень неудачных попыток входа. Она не представляет собой доказательства того, что конкретный сотрудник пытался получить несанкционированный доступ к информации. Эти сообщения журнала могут генерироваться процессами, пытающимися осуществить доступ без ведома пользователя; также причиной возникновения этих записей является использование кем-либо учетной записи данного пользователя или его системы. Ни в коем случае не следует считать, что записи в журнале являются достаточным доказательством для того, чтобы обвинить сотрудника в совершении противоправных действий.

Отсутствие файлов журналов или пробелы в них

В работающей системе Windows 2000 с включенным аудитом файлы журналов никогда не бывают пусты. Многие злоумышленники очищают файлы журналов сразу после входа в систему в надежде скрыть факт своего присутствия. Если вы обнаружили пустой файл журнала, это говорит о том, что с системой что-то не в порядке, и следует немедленно начать выяснение причин отсутствия в журналах данных. Может оказаться, что другой администратор указал опцию очистки файлов журналов, так как они имели очень большой размер. Однако может выясниться, что в систему кто-то проник несанкционированно.

Не так давно начали выходить в свет утилиты, помогающие злоумышленникам изменять отдельные записи в файлах журналов. В результате этого действия в файле журнала может оказаться пробел. Чтобы обнаружить пробел, просмотрите содержимое файла и выясните, присутствуют ли в нем пропуски, большие, чем обычные. Если обнаружатся значительные пробелы в содержимом файла, следует выяснить причину их появления. Имейте в виду, что система не создает записи в журнале, когда она отключена. В данном случае в содержимом файла перед и после каждого пробела будут присутствовать записи отключения и запуска системы.

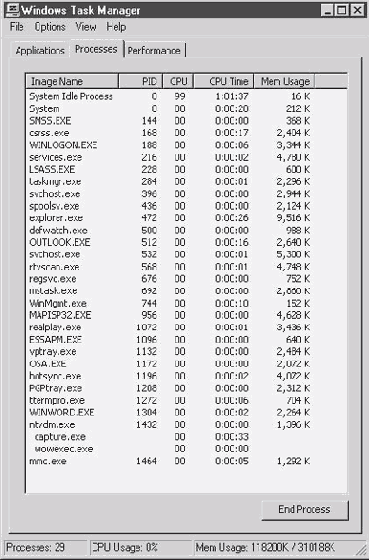

Неизвестные процессы

В системах Windows 2000 выполняется множество процессов. Некоторые из них обнаружить легко, другие - сложнее. Если посмотреть в окно программы Task Manager (Диспетчер задач) (см. рис. 15.15), то можно увидеть процессы, выполняющиеся в данный момент в системе, а также процент использования процессора и объем используемой процессами памяти.

Системные администраторы должны периодически открывать Диспетчер задач и выяснять, не выполняются ли в системе какие-либо неизвестные процессы. Например, рекомендуется всегда искать процессы CMD. Процесс CMD является сеансом командной строки или окном DOS. Если он работает, то на экране должно отображаться соответствующее окно. В некоторых случаях злоумышленники запускают процесс CMD для выполнения операций в системе. Это явный признак того, что в системе происходит что-то необычное.

увеличить изображение

Рис. 15.15. Диспетчер задач Windows 2000